Research blog

-

Kan ik met CSAM mobiel authenticeren?

Posted on

by

Inleiding Bepaalde statistieken geven aan dat bijna een derde van het internetverkeer in België vandaag afkomstig is van mobiele toestellen. We zien het rondom ons of we ervaren het zelf: we gebruiken meer en meer toepassingen op smartphone en tablet ten koste van PC en laptop. Zo kennen apps voor mobiel bankieren een sterke opmars. De

-

Research Plan 2015

Posted on

by

Het Plan Onderzoek 2015 werd goedgekeurd door de RvB van Smals. Cloud, Big Data, Analytics, Social, Mobile, Security Meer informatie vindt u hier. Le Plan de Recherche 2015 a été approuvé par le CA de Smals. Cloud, Big Data, Analytics, Social, Mobile, Security Plus d’info ici.

-

Mésaventures sur Android

Posted on

by

Jusqu’à il n’y a pas si longtemps, j’étais assez réticente à l’idée d’avoir un smartphone. Ceci était principalement dû à tous les problèmes de vie privée que cela peut engendrer. En particulier, pour pouvoir utiliser une app, il faut souvent accepter que cette dernière accède à tout un tas de données du téléphone, souvent inutiles à

-

Big data & krakend ijs onder anonimisatie

Posted on

by

Inleiding Elk bedrijf bezit wel persoonsgegevens. Denken we maar aan winkels, banken en transportbedrijven. Deze gegevens kunnen interessant zijn voor andere doeleinden dan waarvoor ze initieel verzameld werden. Dit kan binnen het eigen bedrijf zijn, maar gegevens kunnen ook voor externen (bedrijven, onderzoeksinstellingen) waarde hebben. Helaas/gelukkig kunnen deze gegevens omwille van de privacywet niet zomaar

-

(bijna) 40 jaar R – Hype of succes verhaal ?

Posted on

by

In IT kringen is de programmeertaal C en zijn varianten al jaren een begrip. Wat weinig mensen weten is dat in de jaren 70 in hetzelfde Bell labs een andere programmeertaal het levenslicht zag. Deze taal was niet bedoeld als all-purpose programmeertaal maar eerder als interactieve toolkit voor statistische data-analyse, met nadrukkelijke aandacht voor grafische visualisatie

-

Le functional analyst : un rôle complémentaire au business analyst

Posted on

by

Ce blog est la deuxième partie d’une réflexion sur les raisons d’être du business analyst, et sur la distinction à opérer entre les rôles de business analyst et de functional analyst. La première partie se concentrait sur le business analyst. La présente se concentre sur le functional analyst. Nous avons insister sur le fait que

-

Slides Infosession Strong Mobile Authentication

Posted on

by

Onze infosessies van 24 en 31 maart jl. hebben veel interesse opgewekt binnen de overheid. Meer dan 140 personen hebben de infosessies bijgewoond, en hebben hun tevredenheid te kennen gegeven via een uitgesproken hoge evaluatie van het event. Wij danken u voor uw aanwezigheid en interesse ! Velen onder u hebben gevraagd om over een

-

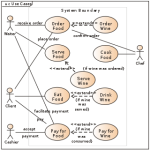

Hoe discussiëren over een processchema met een groep?

Posted on

by

Wie al een aantal complexe processchema’s heeft uitgetekend heeft vast al hetzelfde probleem meegemaakt: Hoe bespreek je tijdens een vergadering met een groot aantal deelnemers een dergelijk schema? Tijdens de toelichting van het schema door de analist is het voor de aanwezigen vaak niet eenvoudig om te volgen. Zeker niet als men even werd afgeleid.

Keywords:

AI analytics artificial intelligence blockchain chatbot coding computational creativity cryptography Cybersecurity data quality Data Quality Tools development EDA Event gdpr GIS governance Graph Databases Knowledge Graph Machine Learning Master Data Management Natural Language Processing Open Source Privacy Privacy by design pseudonymisation quantum computing Security software design source code