Research blog

-

Business Analyse – Organiseer je interviews of toch beter workshops?

Posted on

by

Voor business analisten die pas beginnen met het uitvoeren van business analyse opdrachten is het soms moeilijk om te bepalen wanneer je best interviews organiseert en wanneer workshops meer aangewezen zijn. In deze blog ga ik in op de voor- en nadelen die ik zelf ondervonden heb bij beide technieken. Per techniek geef ik ook

-

Biometrie: eindelijk gedaan met paswoorden onthouden?

Posted on

by

Inleiding Al geruime tijd is er sprake van biometrie om toestellen en gegevens te beveiligen. Sedert de lancering van Apple Touch ID gaat veel aandacht naar vingerafdrukken. Maar ook andere vormen van biometrie zijn mogelijk: stemherkenning, gezichtsherkenning, iriskenmerken, netvliespatroon en zelfs aderpatroon en hartslag. Meer en meer duiken berichten op van biometrische oplossingen die ons

-

Elliptic Curve Cryptography for dummies 2: en pratique pour la cryptographie

Posted on

by

Dans un précédent article, nous avons introduit la cryptographie sur courbe elliptique (Elliptic Curve Cryptography (ECC) en anglais), l’aspect d’une courbe elliptique, et en quoi l’ECDLP est le fondement de la sécurité de l’ECC. Ici, nous allons voir comment l’ECC fonctionne en pratique. Encore une fois, je remercie par avance les experts dans le domaine qui comprendront

-

Elementary, my dear Watson !

Posted on

by

Je hoeft geen Sherlock Holmes te zijn om te weten wie Watson is … We hebben het hier echter over Watson van IBM. En wat daar precies achter zit is toch niet zo “Elementair, mijn beste Watson !”. Vandaar deze blog als poging om één en ander te verduidelijken. Het zal blijken dat Watson zo’n beetje de rode draad

-

Research Note: SAAS ENABLEMENT, july 2015

Posted on

by

SaaS Enablement betreft het opwaarderen van een applicatie zodat het mogelijk wordt om deze in een cloud-context als SaaS aan te bieden, en is één van de elementen die een private cloud meer aantrekkingskracht kunnen geven. In deze research note bespreken we wat de mogelijkheden zijn voor deze strategie, en hoe we ze kunnen toepassen

-

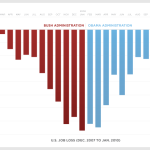

Comment mentir avec un graphique

Posted on

by

Lorsqu’il s’agit de communiquer des chiffres, qu’ils soient financiers, électoraux, démographiques, sportifs, scientifiques ou bien d’autres choses encore, tout le monde s’accordera pour dire qu’il n’y a rien de mieux qu’un graphique. Il est aujourd’hui difficile de trouver un journal qui ne contienne pas au moins une infographie ou un rapport d’activité quelconque qui ne

-

Newsletter SmalResearch june 2015

Posted on

by

Newsletter june 2015 – Research Plan 2015; – Citizen Engagement; – Strong Mobile Authentication; – Quick review Zetes Sipiro M; – Cloud Security model v2.1; – Blog Research

-

Een concept voor sterke mobiele authenticatie

Posted on

by

Inleiding In een vorige blogpost werd nagegaan in hoeverre de huidige authenticatiemiddelen die aangeboden worden binnen CSAM mobiel bruikbaar zijn. In hoeverre laten ze toe om toegang te krijgen tot toepassingen vanop smartphones en tablets? De conclusie luidde dat er nieuwe oplossingen nodig zijn om tegemoet te komen aan de hoge verwachtingen omtrent gebruiksgemak in een mobiele

-

Data simplification and abstraction (Part I)

Posted on

by

Telle l’abstraction d’un visage en ses traits saillants, l’esquisse épurée d’un mouvement de la main ou d’une silhouette aperçue dans la rue (I), “La loi (doit être) plus ferme dans ses principes et plus modeste dans ses détails” écrivent en juin 2015 Robert Badinter et Antoine Lyon-Caen dans leur dernier ouvrage paru chez Fayard, “Le travail et la loi“.

-

Instance-as-a-Service

Posted on

by

Het goedkoop aanbieden van diensten op je eigen cloud. De cloud is (nog steeds) één van de allergrootste hypes in de geschiedenis van computertechnologie en vraagt om een evolutie waar geen enkele instelling, publiek of privé, aan kan ontkomen. Op business niveau biedt ze tal van nieuwe mogelijkheden, maar ook risico’s. Het is dus van belang goed voorbereid

Keywords:

AI analytics artificial intelligence blockchain chatbot coding computational creativity cryptography Cybersecurity data quality Data Quality Tools development EDA Event gdpr GIS governance Graph Databases Knowledge Graph Machine Learning Master Data Management Natural Language Processing Open Source Privacy Privacy by design pseudonymisation quantum computing Security software design source code